WordPress Zwei-Faktor-Authentifizierung mit Two-Factor

Mit dem Plugin Two-Factor kannst du die Login-Sicherheit deiner WordPress Website mit einer Zwei-Faktor-Authentifizierung erhöhen. Damit können sich Unbefugte auch mit Kenntnis der Logindaten nicht mehr so leicht Zugang zu deinem WordPress Account verschaffen.

Warum eine Zwei-Faktor-Verifizierung sinnvoll ist

Mit Einrichtung einer Zwei-Faktor-Authentifizierung kannst du die Sicherheit deiner Online-Konten erhöhen. Neben Benutzername und Password wird damit eine zweite Komponente für den Login erforderlich, meistens in Form eines sechstelligen Bestätigungscodes.

Die meisten Online-Dienste wie Facebook, Twitter, Github oder PayPal bieten inzwischen ein System zur Zwei-Faktor-Authentifizierung an. Dieser Artikel von T3N erklärt, wie du die Zwei-Faktor-Verifizierung für gängige Webdienste konfigurieren kannst.

Auch deine WordPress Website bzw. deinen WordPress Admin-Account kannst du mit einer 2-Faktor-Authentisierung zusätzlich sichern. Es stehen eine ganze Reihe von Plugins dafür bereit.

Alternative zum Plugin Google Authenticator gesucht

Bisher habe ich immer das Plugin Google Authenticator eingesetzt, welches ich vor zwei Jahren auch in meinem Beitrag WordPress Sicherheit mit Google Authenticator Plugin erhöhen vorgestellt habe. Das Plugin funktioniert nach wie vor, wird aber nicht mehr wirklich aktualisiert.

Ein kleines Problem war, dass es das Eingabefeld für den Bestätigungscode direkt im WordPress Login angezeigt hat. Bei meinen beiden Theme Shops nutze ich ein einen Shortcode von Easy Digital Downloads für den Login, mit dem sich Kunden direkt im Frontend einloggen können.

Die beiden Plugins waren aber nur mit etwas Custom Code kompatibel. Bei Updates kann es natürlich immer passieren, dass es nicht mehr läuft und Anpassungen erforderlich werden. Um diese Fehlerquelle auszuschließen, bin ich nun auf Two-Factor umgestiegen. Es funktioniert, ohne dass hier noch eigene Eingriffe in den Code notwendig werden.

Two-Factor WordPress Plugin

Two-Factor wird regelmäßig aktualisiert und aktiv auf Github weiterentwickelt. Das Plugin wurde auch schon einmal für eine Integration in WordPress Core vorgeschlagen. Mit dem Fokus auf Gutenberg bin ich mir aber nicht sicher, ob eine Implementierung im Core noch aktuell ist.

Two-Factor kann vom offiziellen WordPress.org Plugin Verzeichnis installiert werden. Leider ist das Plugin dort nur sehr spärlich beschrieben, ohne Anleitung, FAQ und Screenshots. Das trägt wahrscheinlich mit dazu bei, dass es derzeit recht wenige Installationen hat, obwohl es meiner Meinung nach eines der besten Plugins für Zwei-Faktor-Authentifizierung ist.

WordPress Zwei-Faktor-Authentifizierung einrichten

Nach der Installation von Two-Factor muss das Plugin erst konfiguriert werden. Die Zwei-Faktor-Authentifizierung wird dabei für jeden Nutzer einzeln eingerichtet, weshalb die Plugin-Einstellungen in deinem Profil zu finden sind.

Das bedeutet auch, dass du die Zwei-Faktor-Authentifizierung auch nur für deinen eigenen Admin-Account einrichten kannst, sich Redakteure und andere Nutzer aber weiterhin ganz normal mit E-Mail und Password einloggen können, ohne zusätzlichen Authentifizierungs-Code.

Du kannst dein Profil und die Two-Factor Optionen unter Benutzer → Dein Profil bearbeiten.

Es stehen vier verschiedene Methoden bereit, um Authentifizierungs-Codes zu erhalten:

- Zeitbasierter Code via APP (z.B. Authy, Google Authenticator)

- FIDO U2F Standard für Hardware-Token (z.B. Yubikey, U2F Zero)

- Backup-Codes

Ich empfehle, zwei Optionen zu aktivieren. Eine primäre Methode und zusätzlich die Backup-Codes, falls doch einmal das Smartphone oder Hardware-Token verloren oder kaputt geht. Persönlich nutze ich nach wie vor eine Authentifizierungs-App für mein Smartphone, habe mir aber schon überlegt, einen YubiKey anzuschaffen.

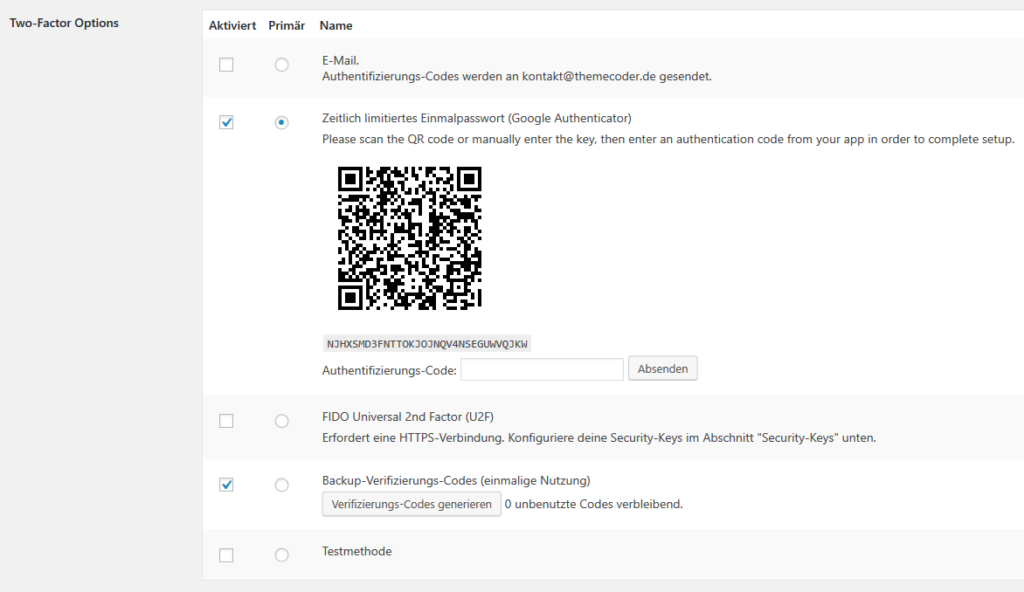

Bei Auswahl der Checkbox für zeitlich limitierte Codes kannst du den QR-Code mit deiner Authentifizierungs-App (z.B. Google Authenticator) scannen. Trage anschließend den aktuell generierten Code in den WordPress Two-Factor Options ein und klicke auf [Absenden].

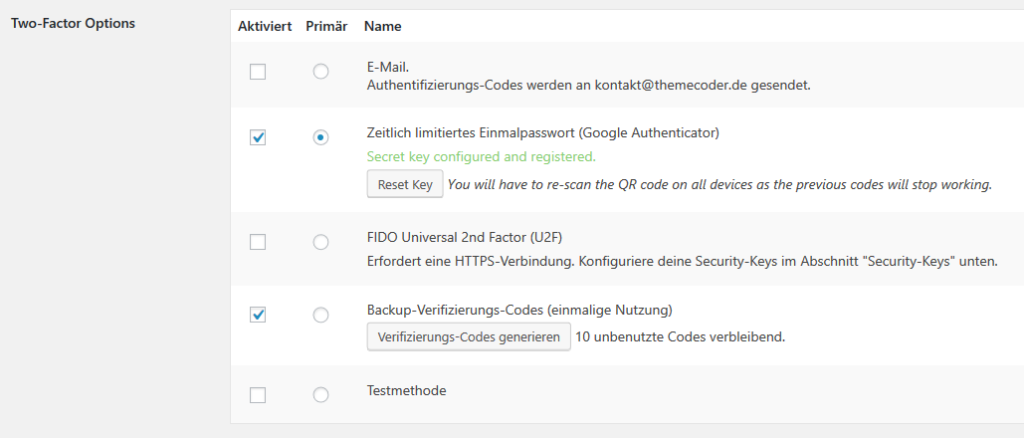

Bei korrektem Code (Zeit und Key stimmen überein) wird die erfolgreiche Einrichtung angezeigt:

Danach kannst du noch die Backup-Codes generieren und sicher notieren.

WordPress Login mit Zwei-Faktor-Authentifizierung

Um das Plugin zu testen, kannst du dich nun ausloggen. Das Einloggen findet erst einmal ganz normal mit Benutzername und Passwort statt. Nach dem ersten Schritt erfolgt aber statt dem Login jetzt noch ein zweiter Schritt, bei dem der Authentifizierungs-Code abgefragt wird:

Nach Eingabe des richtigen Codes ist die Authentifizierung und der Login abgeschlossen.

Wie handhabt ihr den WordPress Login? Nutzt jemand einen YubiKey und kann seine Erfahrungen schildern? Wie immer freue ich mich über eure Kommentare und Meinungen.

Bisher habe ich auch Google Authenticator genutzt. Two Factor gefällt mir besser, weil man dort eine Alternative (Backup-Verifizierungscode) hat. Das erspart die FTP – Löschung oder Umbenennung des Plugins 🙂 Danke.

Ja, die alternativen Methoden sind sehr praktisch. Bin auch sehr zufrieden mit dem Wechsel zu Two-Factor 🙂

Viele Grüße,

Thomas

Hallo. Kurze Frage. Ich hab den Google Authenticator installiert. Nun komme ich aber nicht mir in die Seite rein, weil das System sagt dass der Code falsch ist… 🙁

Wie kann ich das wieder deinstallieren oder umgehen sodass ich mich wieder einloggen kann?

Hallo Stefan,

die Lösung dafür wurde im ersten Kommentar schon mal erwähnt

„…FTP – Löschung oder Umbenennung des Plugins…“ 😉

Gut erklärt und sehr verständlicher Artikel. Vielen Dank. Bietet die Zwei-Faktor-Authentifizierung eigentlich einen besseren Schutz als .htaccess?

Dankeschön 🙂

Ein Passwortschutz mit .htaccess ist ebenso eine zweite Barriere, ich würde die Sicherheit deshalb in etwa gleichsetzen. Die meisten Tutorials dafür basieren ja darauf, damit den Zugriff auf die Datei wp-login.php oder den Ordner /wp-admin/ serverseitig zu sperren.

Generell halte ich die .htaccess für etwas weniger praktikabel. Mehrere Nutzer scheiden meistens aus, weil diese umständlich über mehrere Einträge in der .htpasswd angelegt werden müssten. Außerdem kann der Verzeichnisschutz auch zu unerwünschten Nebeneffekten führen, denn manche Plugins oder Dienste benötigen eventuell auch Zugriff für API-Requests etc.

Bei Brute-Force-Attacken auf den Login kann die .htaccess helfen, den Server zu entlasten. Dann werden Angriffe gleich vom Server blockiert und viele Abfragen an die WordPress Datenbank durch den ständigen Login vermieden.

Viele Grüße,

Thomas

Sehr gut beschrieben, vielen Dank dafür!!!

Sehr gerne, danke für das Feedback 🙂

Vielen Dank Thomas für Deinen gut erklärten Artikel. Nach meiner Ansicht hat das Plugin Two-Factor bisher leider zu wenig Aufmerksamkeit erfahren, obwohl es diese verdient.

Ich selber verwende es bereits seit Sommer 2017. Von Anfang an hat es gut funktioniert und tut dies immer noch. Auch vorher hatte ich schon mit 2-Step-Verification von Sergej Müller ein ähnliches Plugin in Einsatz, das auch gut funktionierte. Wobei Two-Factor flexibler ist und verschiedene Möglichkeiten der Authentifizierung bietet.

Wenn es die Funktionalität von Two-Factor in den Core schaffen würde, fände ich das sehr sinnvoll.

Sehr gerne, vielen Dank für deinen Kommentar!

Es existieren tatsächlich jede Menge Plugins für die Zwei-Faktor-Authentifizierung. Nach ein paar Tests hat auch mir Two-Factor am meisten zugesagt 🙂

LG,

Thomas

Auch von mir ein „Vielen Dank“.

Selbst ein absoluter Laie wie ich konnte mit dieser Beschreibung die Zwei-Faktor-Authentifizierung installieren und ……

sie funktioniert 🙂

Dankeschön, freut mich, dass es geklappt hat 🙂

Hi,

Sind Probleme mit Security Plugins ala Wordfence, etc. bekannt oder sollte das ohne Probleme kombinieren?

Lg

Patrick

Hallo Patrick,

Mir sind keine Probleme bekannt, die zwei Plugins sollten ohne Probleme zusammenarbeiten.

Wordfence hat auch ein eigenes Feature für die Zwei-Faktor-Authentifizierung. Das sollte dann natürlich ausgeschaltet werden, wenn Two-Factor eingesetzt wird.

Viele Grüße,

Thomas

Danke für die Antwort.

Ja ich weiß. Website ist jedoch eine freiwillige Organisation und deswegen läuft da nur die Free Version von Wordfence.

Lg

Patrick

Vielen Dank für den guten Tipp. Gleich angewendet. Sehr zufrieden.

Salü

Rolf

Nun sprechen die Sicherheitsauguren ja seit einiger Zeit davon, dass 2FA in der bisherigen Form gewisse Lücken hat (http://bit.ly/2VqO7Un). Ob es unter diesem Aspekt wohl besser ist, das/die Plugin zu nutzen, das nach 3 fehlgeschlagenen Login-Versuchen den Zugang für x Stunden sperrt? Oder muss man sich tatsächlich einen Token zulegen, der ca. 50 € kosten würde? Was denkst du darüber, Thomas?

Der Artikel zeigt auf, dass per SMS verschickte Auth-Codes unsicherer sind als die 2FA-Apps und Hardware-Tokens, nicht generell die 2FA. Plugins wie Limit Login Attempts nutzen allenfalls gegen Brute-Force-Attacken von Bots (die einfach Passwörter durchprobieren), nicht aber wenn Passwörter bereits kompromittiert sind. Die 2FA ist also sehr viel hilfreicher.

Grundsätzlich braucht man bei der Security für den WordPress Login nicht übertreiben. Die Schwachstellen für gehackte Websites sind in den meisten Fällen Sicherheitslücken in Themes und Plugins, nicht der Login. Nur für den WordPress Login würde ich mir jetzt keinen Hardware-Token anschaffen, die Aktivierung von 2FA halte ich aber für empfehlenswert.

Falls verfügbar ist 2FA immer sinnvoll für jegliche Online-Logins, nicht nur WordPress. Bei vielen Diensten kann ein Hardware-Token dann sehr praktisch sein.

Danke für deine informative Antwort. VG